許多企業組織為了因應個資法的實施,避免違反個資法蒐集、處理與利用個資的相關規定進而招致受罰,因此大多已從個資法條和其施行細則的認知教育上、管理標準層面和導入新的個資保護技術面著手。本文並不著眼於個資法的法條內容和釋疑,那是法律專家的事,也不在探討因應個資法的各項管理制度與標準面相關問題,其主要的重點乃在於探討企業組織於因應個資法實施後,可採用的各種偵測、防範個資法外洩的資安技術。

個資外洩的法律責任風險增加

個資法實施後,讓企業組織一旦不慎違反個資法或個資外洩,又無法提出『無故意或無過失』之反證時將可能有不輕的罰則,罰則包括了民事、刑事與行政責任,由下表的民刑事罰則可知,企業因資料外洩的法律風險性將因而顯著提升,所以企業為了降低違反個資或資料外洩的風險,必須採用更嚴謹的資料安全性管理制度與流程並且亦須要導入更多層面的資料保護技術才行,換言之,就管理層面而言,盤點目前保有之個人資料,加強所有人員個資法認知並建立訓練機制、建立當事人同意流程並確認是否有必須對當事人補充告知義務之情均屬於必要的工作,並且可以評估考慮導入適當的資料保護標準(如 臺灣個人資料保護與管理制度(TPIPAS) 或BS-10012),至於技術面而言,不僅要加強既有的防禦技術 ,還需要導入必要的資料外洩防護(DLP)技術 。

民事責任 |

|

| 刑事責任 |

|

| 行政處罰 |

|

個資外洩的威脅、途徑及弱點分析

根據個資法第三章第27條內容:『非公務機關保有個人資料檔案者,應採行適當之安全措施,防止個人資料被竊取、竄改、毀損、滅失或洩漏』,因此企業組織為了能夠防範各種違反個資法的事件發生,企業組織應該先重新檢視目前的個資安全性維護措施是否足夠?整個資料生命週期的蒐集、儲存、處理利用、傳輸與銷毀等不同過程,是否皆已提供適當的安全防護措施,但對企業而言,何謂保護個資的『適當之安全措施』?根據個人資料保護法施行細則第12條,包括了11項技術上及組織上之措施,其中涵蓋了管理、制度、教育訓練與技術等層面,純就技術層面加以探討,除了應將確保與維護個資的『私密性 (Confidentiality)』的技術列為優先導入技術外,其次,還需要提供『完整性(Integrity)』服務來避免個資被非經授權的篡改,再輔以嚴謹的『身份驗證 (Authentication)』和『存取控制 (Access Control)』機制保護個資不被未經授權存取,最後還需進一步防範個資一旦毀損的還原技術以及有效的銷毀不再須要的個資以符合個資法的要求。

孫子兵法『謀攻篇』有云:『知己知彼,百戰不殆』,企業組織欲全面防範個資外洩,IT人員需要先分析並了解資料外洩的威脅、所利用的弱點和途徑才行,首先,根據2012年 Open Security Foundation's DataLossDB 對於全球資料外洩遺失的統計資料圖(下圖), 可知全球企業最主要的資料外洩漏洞來源依序為:駭客電腦入侵 (58%)、詐騙手法( 9%)、經由網頁搜尋或公開網頁(5%)、筆電被偷 ( 5%)….等,進一步分析歸類,企業個資外洩乃是資料私密性(Confidentiality)未獲得確保的問題,各種威脅常利用的盲點和弱點不外乎:

- 網路服務或伺服器沒有做好身份驗證

- 資料沒有做好存取控制

- 內存資料的筆電未磁碟加密

- 個資儲存或傳送時未加密

- 個資銷毀不確實

- 個資處理流程未完整稽核

- 企業內部並未嚴格控管行動式裝置

- 企業未做內容過濾檢查

- 人員教育訓練與認知不足

再根據近年來國內外所發生的眾多資料外洩實際案例做為分析的基礎,組織單位資料外洩的威脅可能來自於『內部人士』或『外部人士』二種可能來源,而內部人員又包括了不肖或離職的員工以及疏忽過失而導致外洩的內部人員,另一方面,洩露的途徑可能經由網路或非網路的途徑,綜合而言,為了防範個資外洩,IT人員必需有透過一切可行的管理和技術來降低外洩風險,這也代表著您需要防範各種可能的外洩途徑和管道,這將包括了:

- 防範外部人士經由網路入侵竊取資料。

- 防範外部人士以非網路的方式盜取資料。

- 防範內部員工利用網路外洩資料。

- 防範內部員工以非網路方式將資料攜出或攜出

如下圖所示。

針對內部或外人士的威脅所引起的資料外洩之防範措施並不儘相同,就目前市場上針對個資法防範所推出的資安產品中,最值得矚目之技術為資料遺失防範(Date Loss Prevention)和企業數位權利管理(E-DRM),因此底下先介紹這二種技術。

企業數位權利管理 (Enterprise digital rights management ;E-DRM)

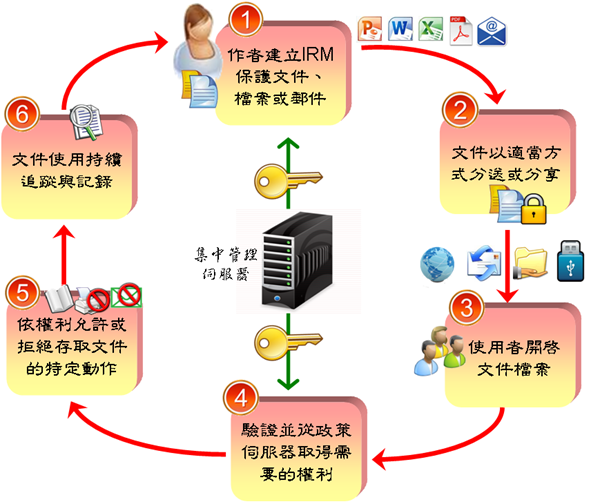

DRM是一種保護數位內容使用的管理機制,強調在數位內容生命週期內(從產生到銷毀),不論其處理、利用過程中是否被複製到它處,仍然可以持續追蹤並管控數位內容之使用方式可以便符合安全政策上之要求。傳統的DRM技術最常為娛樂產業採用,這包括了電影或音樂產業,近年來為了因應娛樂業數位化趨勢,線上音樂商店和電子圖書發行商也採用DRM技術,而一般的企業組織為了防止重要的企業內部文件檔案在企業網路內任何位置均不會被未經授權存取,因此也開始應用了DRM技術來控制企業文件之使用稱為企業數位權利管理,或稱為資訊權利管理 (Information Rights Management;IRM)。企業數位管理與一般存取控制不同點在於限制檔案文件的開啟、修改、列印、轉寄或其他相關存取行為,不論檔案在何處這些限制原則都會保持不變。

E-DRM的基本運作主要是依賴加密系統來保護文件內容,以及驗證系統來確保只有經由授權的使用者可以解開加密的文件,詳言之,當保護的文件產生時,DRM將加密資料而讓資料在無正確的解密金鑰時將無法被任何入讀取,另一方面,現代的E-DRM系統允許企業組織透過政策(policy)為基礎的設計來來定義、落實並稽核資料的存取與使用,而政策可以定義允許誰在何時與何處對資料執行何種操作,且政策為持續、動態並可稽核。

實務上而言,企業數位權利管理乃是用來持續控管企業內部檔案與文件使用權限的加密技術,因此對於不同DRM廠商如何加解密、以及有無檔案備援機制、支援保護的檔案類型、目前網路架構是否相容均應列為導入時之重要考量。此外,E-DRM的部署架構通常複雜,因為通常需要管理伺服器、帳戶伺服器 (Active Directory)、資料庫及額外部署用戶端軟體。

資料遺失防範(DLP)

『資料外洩防護 (Data loss/leak prevention )』簡稱 DLP 是目前資訊安全產品市場上防範資料外洩的技術和產品,按照SANS機構有關於DLP 的定義:『採用中央控管的政策,利用深層資料分析,能夠辨識資料屬性並執行監控和保護在資料儲存端、用戶端點以及網路傳輸中的資料』,由此觀之,目前市面上的DLP產品技術均是企圖從資料傳輸中 (Data in motion)、資料儲存中 (data at rest) 、資料使用中 (Data in use) 和資料的棄置 (Data disposed)這四個層面來有效的防範企業資料外洩,而這四類資料外洩防護層面的涵義及作法如下表說明:

| 資料傳輸中 (Data in motion) | 防範資料經由網路傳輸途徑而導致外洩,這類技術用以偵測與阻擋任何企圖透過網路來外洩資料的手法,通常的做法是需要在企業網路連出的周邊部署一部流量必經的閘道器來檢查封包中是否有違反公司政策的敏感性或私密性資料(個資)正在傳送。 |

| 資料儲存中 (data at rest) | 用以辨識儲存中的資料是否有問題以避免外洩,傳統上敏感性資料被存放在儲存裝置內的目錄檔案或資料庫內,因此為了確保資料來源端的安全,這一類型的解決方案通常需要掃瞄網路的伺服器、資料庫或其它存放區,查看是否有敏感性的資料被儲存在不適當的地方或位置。 |

| 資料使用中 (Data in use) | 此類型為端點安全性的的解決方案,此種端點安全性技術利用代理程式監控終端使用者電腦或筆電監控是否有任何資料經由行動設備 (如軟碟、CD、USB)被拷貝離開或攜出,此外,也可以提供敏感性資料被列印的稽核。 |

| 資料的棄置 (Data disposed) | 資料不再需要時若處置不當亦可造成外洩,例被汰換掉的電腦沒有安全性的抹除硬碟上資料、紙本檔案沒銷毀,因此不再使用的個資電子資料或紙本資料應有安全性的抹除或銷毀方法。 |

DLP系統為了防範上述各種層面的資料外洩可能性,並且達成自動辨識並保護敏感性的資料之目標,一個完備的DLP系統需要包含下列三個功能元件:

- 管理元件(management):用以建立並管理落實DLP系統的各項政策,包括定義敏感性資料的類型與特徵,以及敏感資料允許執行那些操作,一旦辨識元件發現了敏感性資料,保護元件應該如何回應處理。

- 辨識元件(Identification):根據管理元件所定義的政策規則來偵測發現敏感性資料,通常利用統計方法來判斷是否存在敏感性資料,因此將會有誤判(false positive)和漏報(false negatives)的問題。

- 保護元件(Protection):一旦DLP辨識元件發現到敏感性資料,將由保護元件執行政策所要求的動作,封鎖或加密是最常件的二項動作。例如有人正在拷貝敏感資料到USB行動碟時,保護元件將攔截並禁止這項資料的拷貝與傳送,假如授權的使用者企圖儲存敏感性資料,保護元件可能會在儲存前先予以先加密。

市場上的DLP產品依據部署架構和防範目的的差異可分為部署在閘道端的網路型DLP(Network-based DLP)以及需要在個人電腦上安裝代理程式的主機型DLP(Host-based DLP)等2種,但目前已有不少DLP產品同時提供了這2種架構的部署元件。

- 網路型DLP:網路型DLP閘道器設備大多採用鏡射埠(Mirror Port)的方式部署於企業內部的骨幹網路,透過複製或轉送而來的流量,比對與過濾封包資料流內是否存在機密資料,必要時可以整合第三方的閘道器設備來即時封鎖目前傳送中的機密資料,換言之,透過網路過濾檔案內容的做法,可有效的阻擋使用者傳送機密資料的行為,達到讓重要檔案無法流出企業內部的目的。

- 主機型DLP:主機型DLP通常需在個人端電腦上安裝代理程式,透過代理程式,直接從個人端監控與攔控制資料的傳送、複製、貼上、列印,及螢幕截圖等為動作。此外,某些主機型DLP產品也能透過代理程式提供周邊控管的能力,或者搜尋個人端電腦是否有機密資料的存在。

近幾年的發展與改進,市場上的DLP產品大多逐漸整合了多項技術或多種產品,以期能夠將存放在硬碟裡中的資料,傳送進入印表機、傳真機和碎紙機的資料,透過網路的電子郵件、即時通訊或網頁傳送出去的資料,或即將載入USB隨身碟、DVD光碟片、外接式硬碟或智慧型手機的資料,均可一網打盡的納入其外洩防護範疇內。因此,若您決定導入個資遺失防護產品,應先分析企業目前就保護個資上尚未提供下列何種防護技術,然後再決定是否需要一次性的導入完整的DLP技術或分階段只導入部份的DLP技術或元件。

企業導入完整的DLP技術通常需要耗費不少時間、人力與成本,有時候還須要變更企業運作流程而造成不便,因此若基於成本或其它管理上的考量,應該仔細評估企業最可能導致個資外洩的途徑,然後據此來(分階段)導入最需要的防範技術。若根據防範不同途徑資料外洩的技術與功能性來區分,DLP可分為下列幾類功能:

| 檔案保護控管 | 備份、加解密系統、企業數位權利管理 (E-DRM) 、資料銷毀 |

| 週邊保護控管 | USB週邊控管、列印和傳真控管 |

| 網路保護控管 | 封包內容過濾、UTM, 防火牆, IDS/IPS,防惡意程式、 UTM, 郵件備份稽核、 WAF, NAP/NAC,OTP, VPN, 認證管理 |

| 資料庫保護控管 | 資料庫AAA防護、資料庫加密技術、資料庫防火牆 |

| 其它 | 資訊遮罩/去識別化, 程式碼檢測 |

理想上而言,您必需整合上述檔案控管、週邊控管和網路控管等技術以全面防範個資外洩,但事實上您也可以依需求導入單一控管技術。

底下將針對幾個較重要的資料防護技術做作進一步的說明,以利使用者判斷其導入的適當性、必要性和須留意的事項。

加密技術 (Encryption)

為了保護資料不會外洩,加密技術的使用無非是最普遍的技術,加密技術將資料編碼操作而讓它人無法查看並了解文件檔案的內容,如此可確保資料私密性不外洩,根據企業資料外洩的案例,許多案例均是由於筆電或行動碟遺失被竊而導致資料外洩,因此企業除了應嚴格控管個資存放在行動裝置外,還需要強制可能存放個資的行動裝置(如銷售人員的筆電或USB行動碟)均需要加密處理,檔案文件或資料庫加密亦是保護資料一旦被不當被拷貝存取時可阻止外洩,另一方面,有些資料外洩來自於傳輸中的竊聽與攔截,因此個資網路傳送時需透過安全性協定加密傳輸以確保傳輸安全性,總之,為了保護資料在任何狀態下的私密性,您需要同時導入靜態中的加密(Encryption at rest)技術以因應資料遺失或被拷貝後仍可確保資料不外洩以及傳輸中的私密性 (Encryption in motion)。

為了方便用戶存取授權資料時無需變更處理的習慣及流程,應儘量採用即時加解密技術(Realtime Encryption;Encryption on-the-fly),使用資料前後會自動加解密,無需使用者額外執行手動的加密或解密的操作,如此對於用戶而言採用透明無需人為介入的方式應是最理想的。

此外,行動式設備採用磁碟加密最好可搭配TPM晶片,若需要部署公開金鑰基礎結構(PKI),則需要專人負責憑證的發行、撤銷與管理。

就目前個資的保護工作上而言,讓企業數位權利管理整合適當的加解密技術以便利用加密搭配驗證來實現持續的授權政策應是較佳的做法。

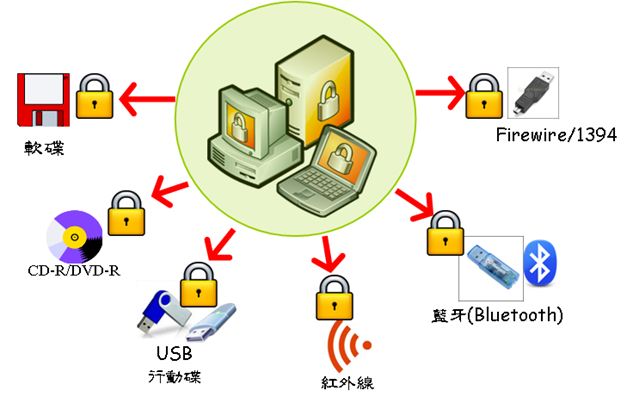

週邊控管 (I/O Protection)

許多個資外洩是經由不肖內部人員利用可攜式媒體裝置攜出,因此有效的週邊控管亦為DLP內重要的一環,週邊控管可由中央控管所有用戶端電腦的儲存裝置和輸出入裝置,這通常包括了USB埠、USB隨身碟、外接式硬碟、燒錄機、藍牙、紅外線或印表機、傳真,決定是否禁用、或者僅可讀不可寫,以確保內部機密資料不會讓它人藉助這些裝置出入口而流出。許多DLP產品會透過安裝代理程式來監控和管制週邊設備的使用,它們通常可以記錄、警告或禁止USB的使用或攔夾節截寫入操作,但部署大量機器的代理程式是件麻煩的工作,有些代理程式還有相容性的問題,因此您也可以搭配資安政策與教育宣導並透過其它軟、硬體方式來限用週邊裝置,無需額外花費的方法包括透過BIOS停用硬體週邊、Active Directory群組原則、修改電腦內的特定登錄機碼等均是可行的低成本方法,只不過不同的方法會有不同的使用限制和可破解的弱點,不過實施週邊控制常用改變用戶端的使用習慣、並且犧牲了便利的電腦使用功能,導入時需仔細評估安全性與方便使用上的取捨並加強宣導教育。

網路控管

網路控管主要目的在於防止個資不會經由任何網路方式流出企業網路,由前述的統計資料可知企業組織資料外洩意外的主要來源為駭客入侵電腦所導致,所以為了避免個資被駭客入侵竊取,傳統的資安防禦技術--防火牆(firewall)、入侵偵測防止系統(IDPS)、定期弱點掃瞄(Vulnerability Scanning)、防惡意程式閘道器(Anti-malware gateway)以及因應網頁程式弱點的攻擊所使用的網頁應用程式防火牆(Web Application Firewall;WAF)均屬保護資料之必要防禦技術,除此之外,導入網路型DLP可支援封包流量的內容過濾能力,用以偵測並發現流量中是否有個資傳出,以便即時警告並攔阻,下圖顯示了這種最常見的網路型DLP系統的架構,由一部DLP網路閘道器負責接收所有映像連出的流量並且分析與比對流量內容以企圖發現並攔阻任何企圖流出的個資。

資料銷毀處置

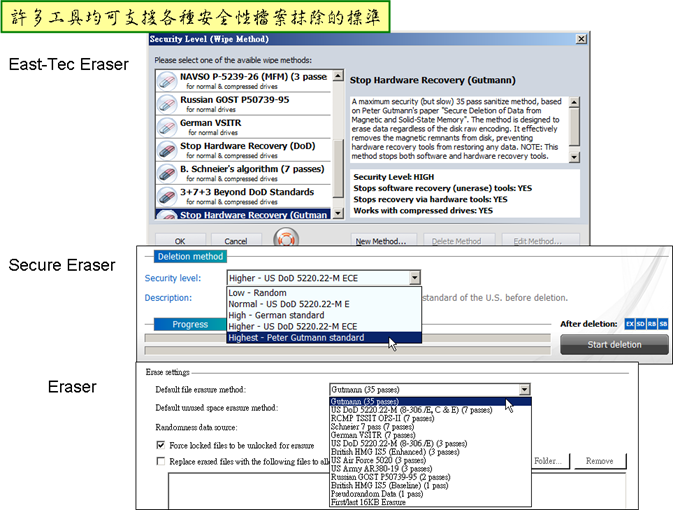

為數不低的資料外洩個案均是組織單位輕忽了資料生命週期的最後階段--銷毀或抹除不確實,所以企業本身應具有標準的機密文件銷毀作業流程,一旦搜集個資的目的已完成或不再需要存在時,就必需以安全的方式加以銷毀或抹除,這當然包括了紙本資料和電子資料,但何謂安全性的抹除與銷毀?如果只是少量的紙本資料那可以自行購買碎紙機絞碎,若大量的紙本資料,可找尋有信譽的專業機密文件銷毀公司處理,並令運送、銷毀過程中不會有任何它人接觸到銷毀物,而整個銷毀過程也須要有全程錄影監視記錄,以做為未來文件銷毀舉證之用,至於報廢硬碟可利用消磁設備來進行資料銷毀,如果是針對磁碟內的個資檔案與目錄要移除,一定得採用不可還原的刪除方法,最好是選擇軟體和硬體工具均無法還原的抹除方式,而非在系統上直接刪除,而有效的檔案刪除方式儘可能採用一些知名的國家標準或學者所提出的資料抹除建議,如下表顯示了一些常見建議的標準:,

| 名稱 | 說明 | 複寫次數 |

| DOD 5220-22-M | 美國國防部使用的檔案銷毀標準 | 3 |

| DOS 5220.22-ECE | 美國國防部使用的檔案銷毀標準 | 7 |

| Russian GOST P50739-95 | 一個著名的俄國標準,二次覆寫演算法(第一次以0寫入,第二次隨機寫入) | 2 |

| NAVSO P-5239-26 (RLL) NAVSO P-5239-26 (RLL) | 美國海軍資料銷毀標準 | 3 |

| German VISITR Standard | 德國政府使用的磁碟刪除技術 | 7 |

| Bruce Schneier’s Algorithm | 由資安專家Bruce Schneier提出的檔案銷毀標準 | 7 |

| RCMP DSX Methods | 加拿大皇家騎警隊(RCMP)公佈的檔案銷毀標準,亦為加拿大政府所使用的檔案銷毀標準 | 3次複寫加上3次驗證複寫 |

| Peter Gutman’s Algorithm | Peter Gutmann 與Colin Plumb 提出的檔案銷毀標準,覆寫等級最高。 | 35 |

網路上有不少免費或商業的移除工具可供下載使用 (例如 Eraser、Secure Eraser…),您可以選取覆寫次數較高(7次以上,但速度較慢)來避免軟硬體工具可還原的方法來做為日後企業移除個資相關檔案的制式方式,下圖為眾多可用的檔案抹除工具之圖例。

結語

個資法實施後增加了資料外洩在法律責任上的風險,因此如何防範個資外洩成為了許多企業資安近期的要務,就管理層面而言,企業應以個資當事者的心態來建立個資保護的政策、制度與遵循標準,技術面而言,是否需要全面或部份的導入DLP 相關技術以及如何導入則是需要仔細的進行風險效益上的評估與考量,特別留意企業在導入資料遺失防範與數位權利管理技術時,除了可能需花費大量的成本與人力及育訓練外,另一方面,是否會改變到使用者的資料使用習慣以及企業商務運作流程則影響到能否順利導入的關鍵,不過由於每家公司的個資規模、成本預算和面臨的風險威脅狀況均不相同,因此並無放諸四海而皆准的方法,唯有根據風險評估的結果,選取最適的對策與技術,並且定期評估結果以適時調整。

總之,如果企業管理員能夠以保護自己敏感性個資的心態來制定各種防範政策、並導入國際(內)標準及相關技術,同時定期並持續加強所有員工對於個資外洩的警覺心和認知訓練,則個資法的實施將只是企業組織重新檢視、調整或強化目前的資安政策的另一個契機,而非是企業營運獲利的拌腳石。